SSL und Authentifizierung für den ioBroker Admin

Ein wichtiges und für mich unverzichtbares Thema ist die Nutzung einer Authentifikation mit Benutzernamen und Passwort für jegliche Form von administrativer Oberfläche im Smarthome.

Nun verhält es sich aber leider so, dass nach der Installation des ioBroker gerade diese Funktion standardmäßig nicht aktiviert ist.

In diesem Tutorial möchte ich euch deshalb zeigen, wie ihr die Authentifikation im ioBroker aktiviert und zusätzlich auch gleich die Kommunikation zwischen eurem Browser und dem ioBroker Admin verschlüsselt. Und als ob das nicht genug wäre, werden wir im zweiten Teil auch noch das ungültige Zertifikat durch ein selbst erstelltes ersetzen und damit die nervige Warnmeldung im Browser deaktivieren.

Voraussetzungen

Wie immer gibt es ein paar Voraussetzungen die erfüllt sein sollten, damit ihr dieses Tutorial erfolgreich abschließen könnt.

So starte ich hier z.B. mit einem frisch installierten ioBroker ohne jegliche Konfiguration und nutze als Browser Google Chrome.

Die Zertifikate für den zweiten Teil des Tutorials erstelle ich über den DiskStation Manager meiner Synology Disk Station. Wer keine Disk Station besitzt, findet Anleitungen zum Erstellen von selbst signierten Zertifikaten zur Genüge im Internet. Mein erster Google Treffer war zum Beispiel dieser hier. 🙂

Letzte, aber wichtigste Voraussetzung für den zweiten Teil des Tutorials ist, dass ihr euren ioBroker Admin über einen (lokalen) FQDN (Fully Qualified Domain Name) aufrufen könnt. Völlig ausreichend ist, wenn die Namensauflösung dabei bei euch im lokalen Netzwerk funktioniert.

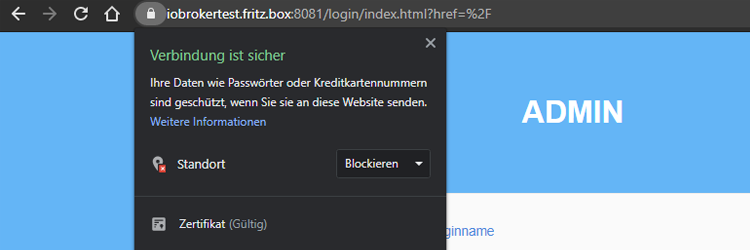

Wer eine FritzBox als Router nutzt, hat hier einen Vorteil. Die FritzBox bringt einen solchen Domain Namen inklusive Namensauflösung schon standardmäßig mit. Dieser lautet „fritz.box“, sodass ihr per „[iobrokerhostname].fritz.box“ bereits auf euren iobroker zugreifen können solltet.

Wer keine Fritzbox als Router nutzt, muss sich wohl oder übel anders behelfen. Denkbar wäre da zum Beispiel ein konfigurierbarer DNS Server. Vielleicht stellt euer Router so etwas ja schon bereit?

Nun aber genug der einleitenden Worte. Starten wir mit dem ersten Schritt.

Aktivierung der Authentifizierung und SSL Verschlüsselung

Zum Einloggen an einem System benötige ich im Normalfall einen Benutzernamen sowie das zugehörige Kennwort. Da ich kein Fan von Standardkennworten bin zeige ich euch zunächst einmal wie wir unser persönliches Admin-Kennwort im ioBroker setzen.

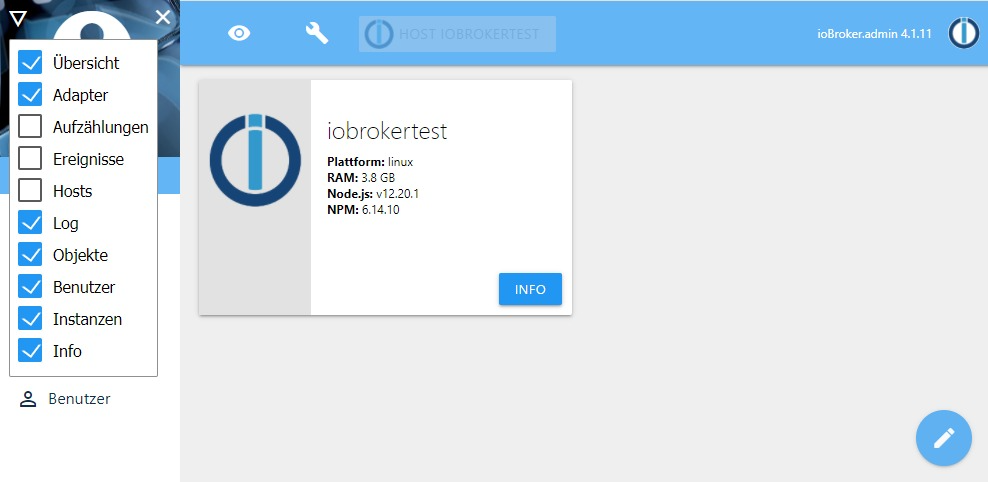

Dazu müssen wir im ioBroker Admin zuerst den Menüpunkt „Benutzer“ aktivieren. Das machen wir über einen Klick auf das kleine Dreieck in der oberen linken Ecke der Admin Oberfläche. In dem sich öffnenden Menü können wir Menüpunkte aktivieren und deaktivieren. Wir setzen also bei bei „Benutzer“ ein Häkchen.

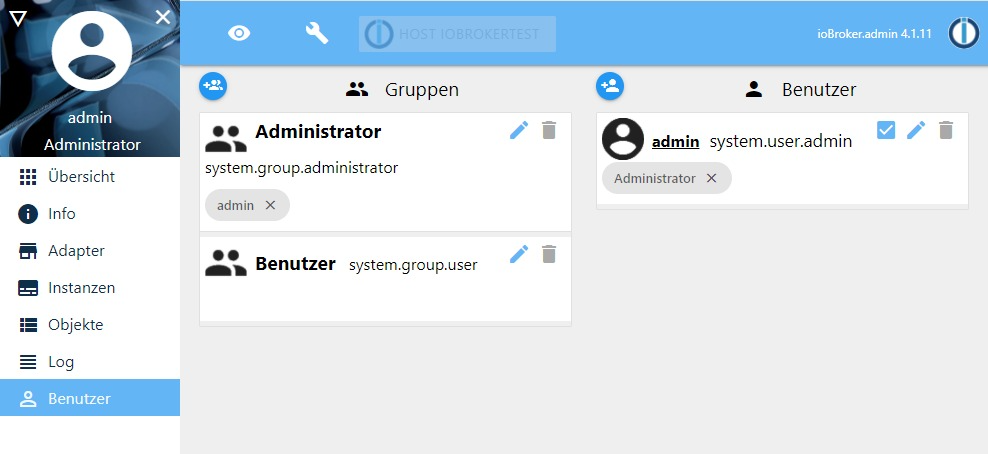

Anschließend öffnen wir den Menüpunkt „Benutzer“ und können über den „Bearbeiten-Stift“ des Benutzers „admin“ unser individuelles Kennwort setzen.

Wer möchte, kann natürlich auch noch weitere Benutzer anlegen. Das Usermanagement und die Vergabe von Berechtigungen sind aber ein ganz eigenes Thema und sollten uns hier jetzt erstmal nicht weiter beschäftigen.

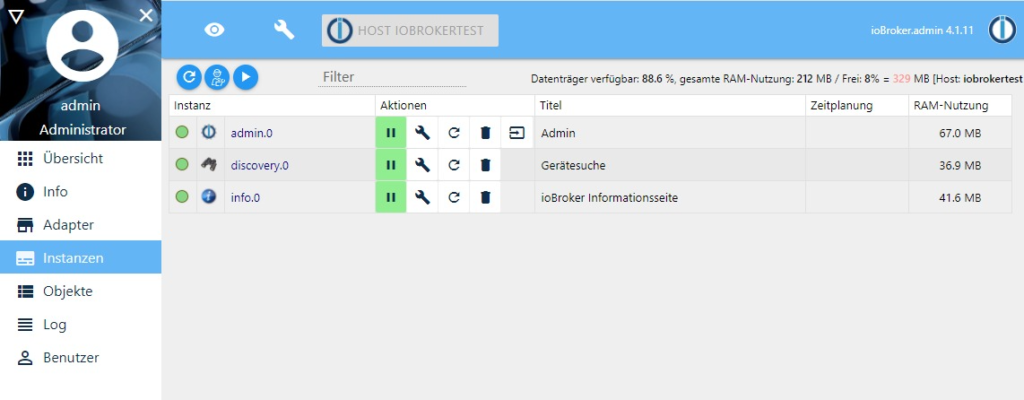

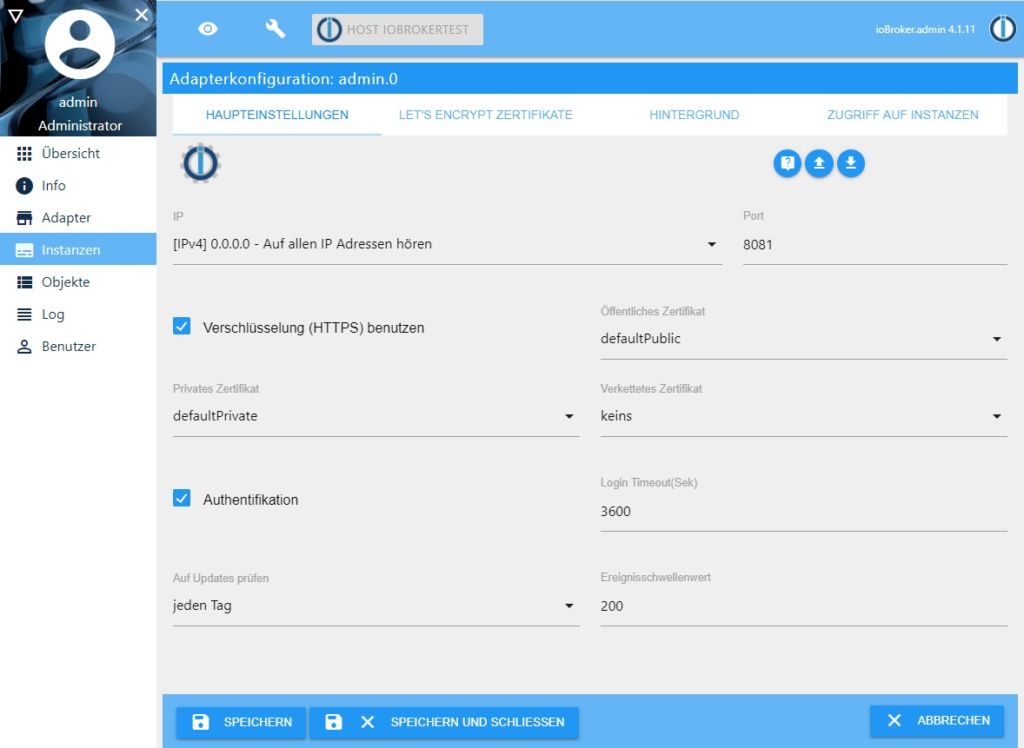

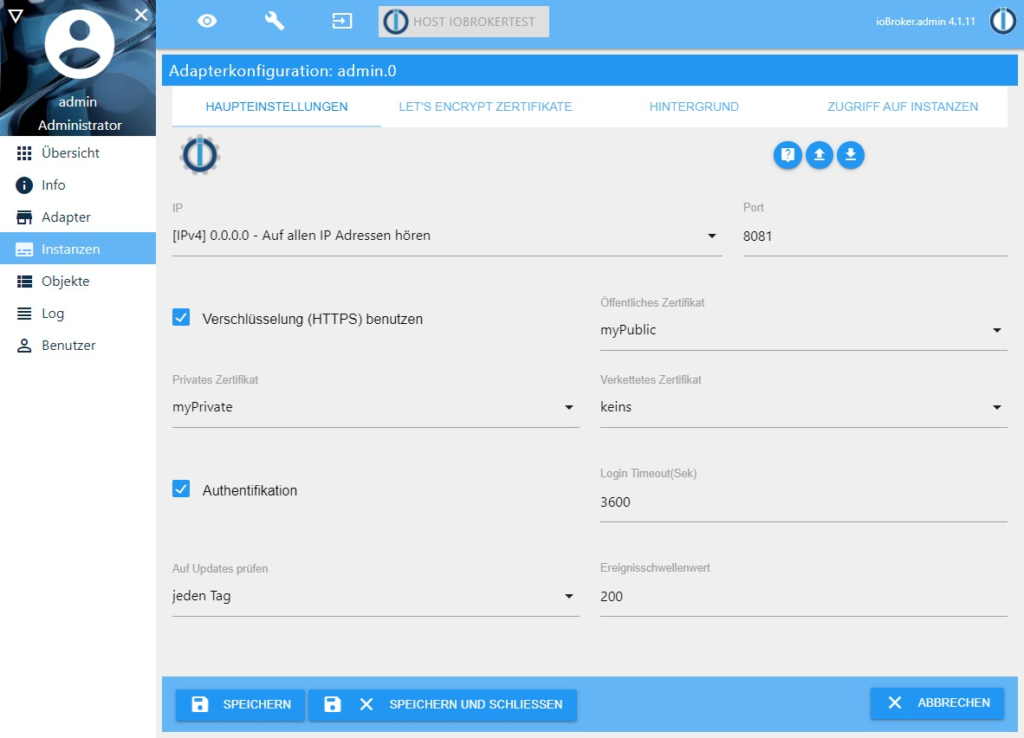

Nun sind wir bereit die eingebaute Authentifizierung zu aktivieren. Dazu wechseln wir in den Menüpunkt „Instanzen“ und öffnen über das Schraubenschlüsselsymbol die Einstellungen des Admin Adapters.

In der sich öffnenden Registerkarte „Haupteinstellungen“ springen uns sofort die Checkboxen für Verschlüsselung und Authentifikation an. Wir checken natürlich beide.

Hinweis

Es ist auch möglich die Authentifikation ohne Verschlüsselung zu aktivieren. Wie es in dem dann erscheinenden Hinweisfenster auch zu lesen ist, würde euer Kennwort dann von euerm Browser zum Admin unverschlüsselt übertragen. Das dies grundsätzlich ein Sicherheitsrisiko ist, sollte eigentlich jedem einleuchten.

Nachdem die Checkbox für die Verschlüsselung aktiviert wurde, tauchen drei weitere Dropdown Felder auf. Inhalt sind hier die zu verwendenden Zertifikate. Schauen wir in die Dropdown Auswahlmöglichkeiten für das öffentliche und das private Zertifikat, so finden wir aktuell nur das ioBroker Standard Zertifikat, welches wir erst einmal jeweils auswählen. Ein verkettetes Zertifikat benötigen wir hier nicht.

Unsere neuen Einstellungen aktivieren wir mir einem Klick auf „Speichern und Schließen“. Im Anschluss wird der Admin Adapter neu gestartet und unser Browser verliert die Verbindung.

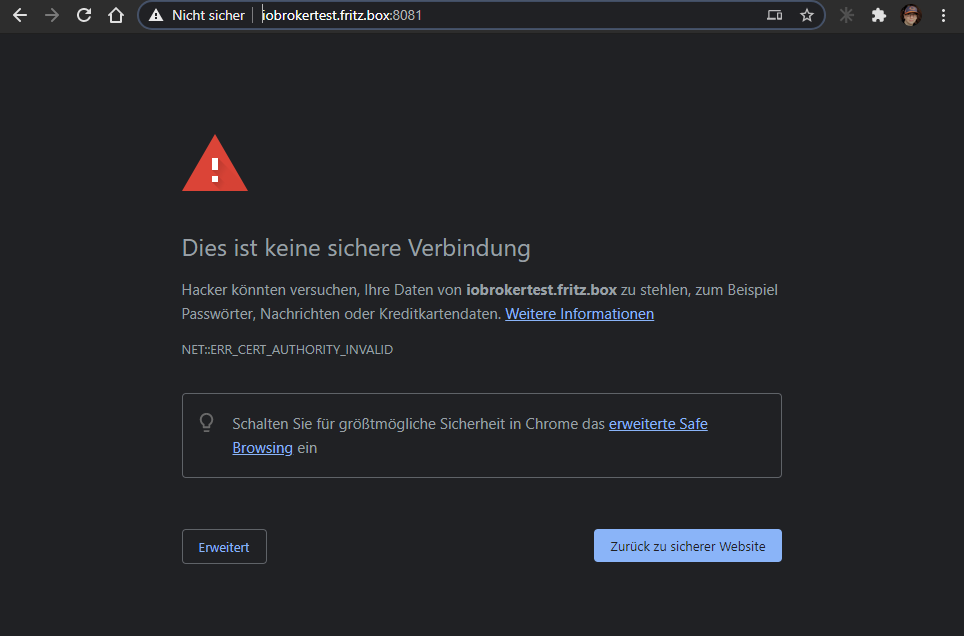

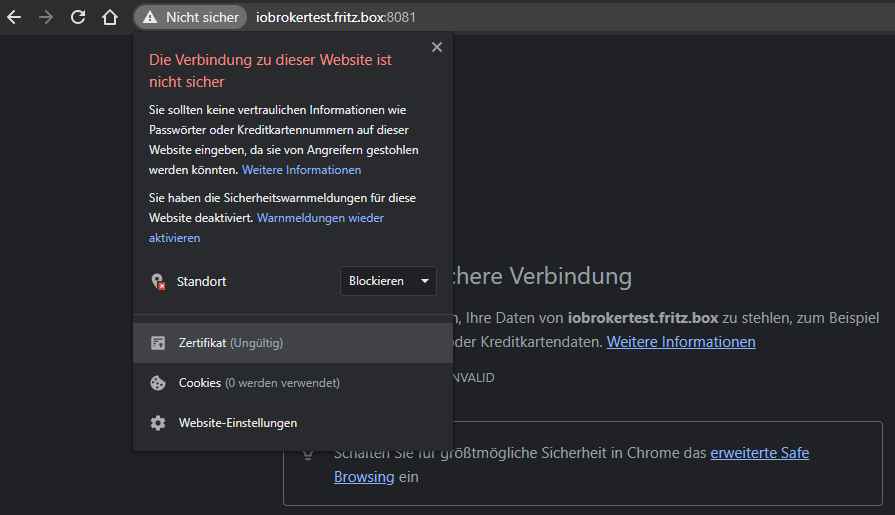

Um die Verbindung wieder herzustellen müssen wir das Protokoll für den Aufruf der Website anpassen. Bisher haben wir den Admin ja per „http://…“ aufgerufen. Durch die Aktivierung der Verschlüsselung ändert sich das Protokoll auf „https://…“. Wir fügen also das fehlende „s“ in der Adresszeile des Browsers ein und landen auf einer Hinweisseite die wohl jeder schon einmal gesehen hat.

Je nach Browser hat diese Seite ein etwas anderes Aussehen. Sie informiert darüber, dass die aufzurufende Seite nicht sicher ist. Dies geschieht weil der Browser das ioBroker Standard Zertifikat, welches wir im Admin aktiviert haben, nicht als gültiges Zertifikat anerkennt. Um fortzufahren müssen wir nun dem Browser bestätigen, dass das Zertifikat vertrauenswürdig ist.

Anschließend gelangen wir auf das Loginformular des ioBroker Admin und können uns mit dem Benutzernamen „admin“ und unserem zuvor vergebenen Kennwort einloggen. Der Hinweis „Nicht sicher“ in der Adressleiste des Browsers bleibt trotz manueller Bestätigung dabei allerdings erhalten.

Hinweis

Auch ein vom Browser als „nicht sicheres Zertifikat“ deklariertes Zertifikat ist ein Zertifikat und sorgt für eine verschlüsselte Verbindung zum ioBroker Admin. Das „Nicht sicher“ bezieht sich dabei eher darauf, dass nicht zweifelsfrei bestätigt werden kann, dass es sich bei der Website um die Website handelt, die wir aufgerufen haben. Das ist im lokalen Netz sicherlich weniger kritisch als im Internet. Daher spricht meines Erachtens auch nichts dagegen, wenn ihr mit dem Standard Zertifikat des ioBroker arbeitet, sofern es euch nur um die Verschlüsselung der Kommunikation geht.

Eigene Zertifikate generieren

Es geht aber auch anders. Nachdem wir jetzt Authentifizierung und Verschlüsselung für den ioBroker Admin aktiviert haben zeige ich euch noch, wie ihr euch für den lokalen Einsatz relativ einfach selbst ein Zertifikat für den Admin ausstellen könnt und euren Browser dazu bringt dem Zertifikat, bzw. eurer eigenen Zertifizierungsstelle (CA), zu vertrauen.

Das im Folgenden beschriebene Vorgehen gilt im Übrigen auch nicht nur für den ioBroker. Verseht ihr euer Zertifikat mit den entsprechenden Alias, so könnt ihr es auch für andere Weboberflächen zur Administration verwenden. Etwa um auch auf die Portainer Web UI oder auf den DiskStation Manager eurer Synology DiskStation verschlüsselt zuzugreifen.

Grundlagen zur Funktion von Zertifikaten

Damit ihr am Ende auch sagen könnt, dass ihr in diesem Tutorial wirklich etwas gelernt habt, schiebe ich hier einmal einen Absatz über die grundlegende Funktionsweise für die Prüfung von SSL-Zertifikaten im Browser ein. Ich halte die Erläuterungen mit Absicht sehr allgemein und einfach. Dies ist also keine technische Abhandlung, sondern dient schlicht dem allgemeinen Verständnis.

Nun gut. Wir wollen also dass unser Browser eine mit SSL verschlüsselte Website (in diesem Fall den ioBroker Admin) als vertrauenswürdig einstuft und keine Warnmeldung beim Aufruf mehr ausgibt. Dazu braucht es zwei Punkte.

Zum Einen muss unsere Website beim Aufruf ein Zertifikat ausliefern, das unser Browser auf Gültigkeit prüfen kann, zum Anderen muss unser Browser Informationen darüber haben welche Zertifikate er als gültig erachten darf und welche nicht.

Dazu ein Beispiel aus dem Internet.

Im Internet funktioniert das Ganze indem Webseitenbetreiber sich von offiziellen Zertifizierungsstellen signierte Zertifikate ausstellen lassen. Im Zertifikat enthalten sind dabei unter anderem der Name der Domain, über den die Website aufgerufen wird, das Gültigkeitsdatum des Zertifikats und die Information darüber von welcher Zertifizierungsstelle das Zertifikat ausgestellt wurde.

Surft ihr nun auf die entsprechende Website, liefert diese ihr Zertifikat an euren Browser aus. Dieser wiederum hat eine Liste der offiziellen öffentlichen Zertifizierungsstellen und kann nun prüfen ob das Zertifikat von einer solchen vertrauenswürdigen Quelle ausgestellt worden ist. Außerdem prüft der Browser ob die aufgerufene Domain im Zertifikat enthalten und ob das Zertifikat noch gültig ist. Sind alle Checks positiv, vertraut der Browser der Website und alles ist gut. Stimmt etwas nicht, erscheint hingegen eine entsprechende Warnung.

Doch zurück zu unserer Ausgangssituation. Da die öffentlichen Zertifizierungsstellen keine Zertifikate für unsere lokale Domain (unser lokales Netz) ausstellen, müssen wir hier selbst aktiv werden. Wir müssen also unsere eigene Zertifizierungsstelle sein und unser selbst erstelltes Zertifikat selbst als gültig anerkennen.

Zertifikat und Zertifizierungsstelle erstellen

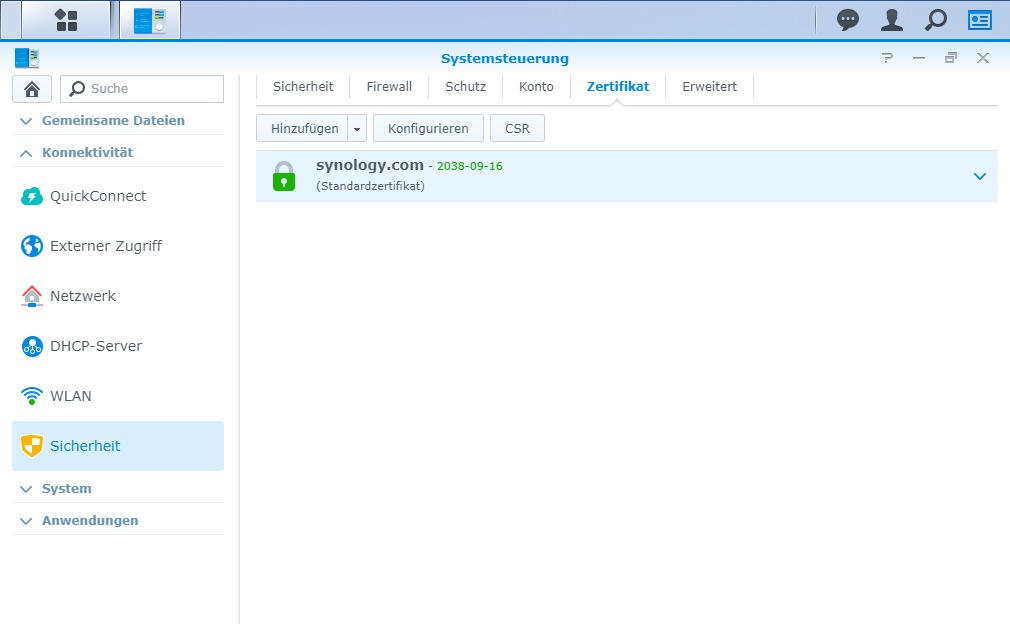

Wie bereits angesprochen lässt sich über eine Disk Station relativ einfach eine eigene Zertifizierungsstelle samt gültigem SSL Zertifikat erstellen. Das Ganze versteckt sich dabei in der Systemsteuerung des DiskStation Managers unter dem Punkt „Sicherheit“ auf der Registerkarte „Zertifikat“.

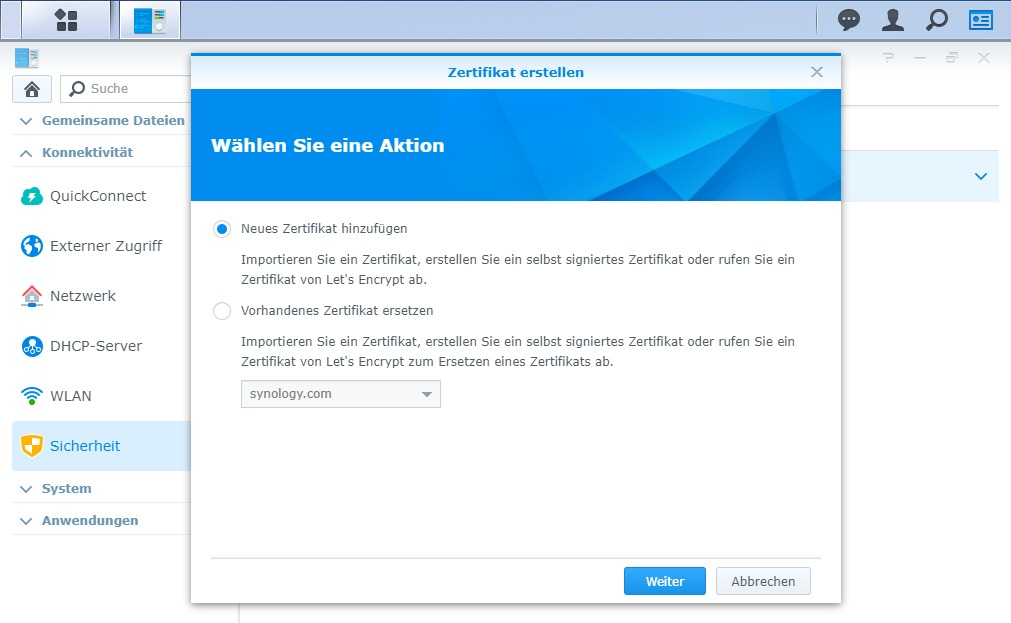

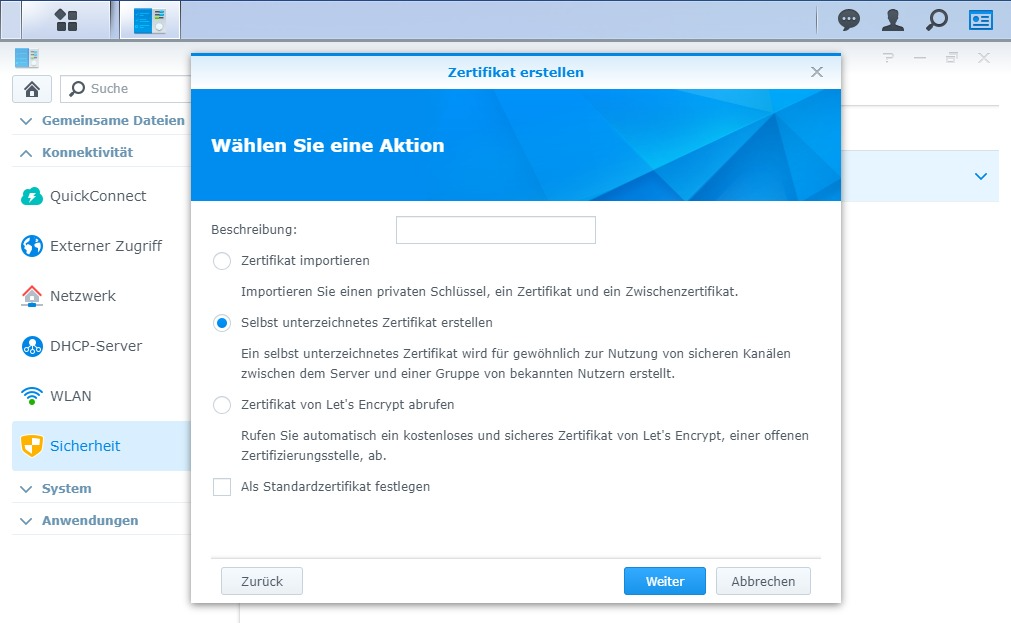

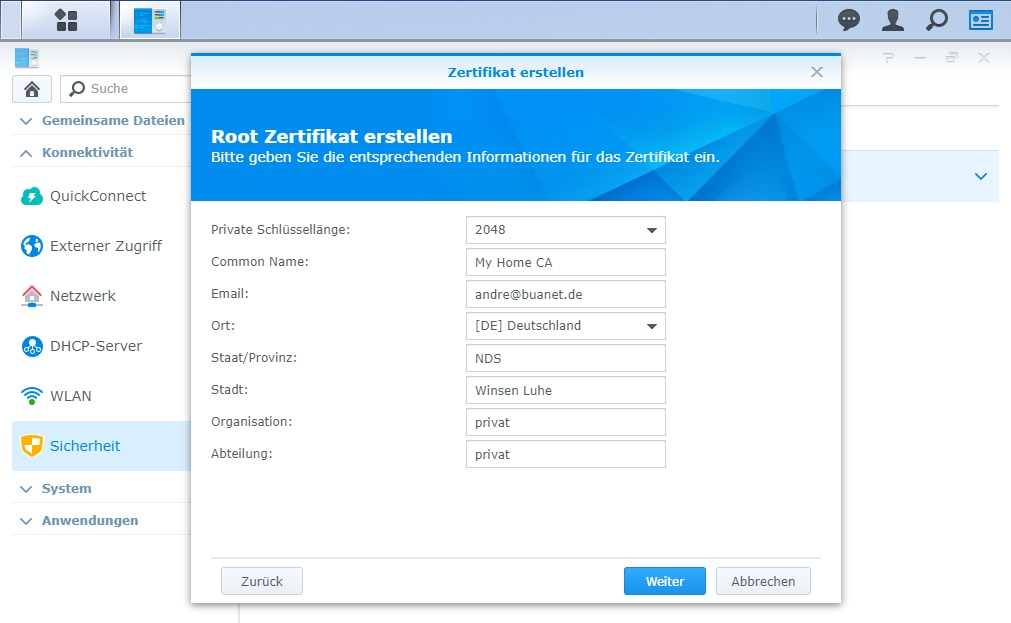

Über den Button „Hinzufügen“ starten wir den Wizard zum Erstellen oder Ersetzen eines Zertifikats. Da wir ein neues Zertifikat erstellen möchten, Wählen wir den entsprechenden Punkt aus und klicken auf „Weiter“.

Im folgenden Schritt haben wir dann verschiedene Möglichkeiten. Hier wählen wir den Punkt „Selbst unterzeichnetes Zertifikat erstellen“ und klicken erneut auf „Weiter“.

Da wir unsere eigene Zertifizierungsstelle sind, müssen wir im Folgenden ein paar Angaben dazu machen. Der „Common Name“ ist dabei der Name, der später im Browser in der Liste der vertrauenswürdigen Zertifizierungsstellen erscheint. In diesem Formular müssen alle Felder ausgefüllt werden. Orientiert euch dabei gerne an meinem Vorschlag.

Nach einem Klick auf Weiter ändert sich das Formularfeld nur geringfügig. Es erscheinen zwei weitere Felder. Wir sind nun bei der Erstellung des eigentlichen Zertifikats.

In die hinzugekommenen Felder müssen wir nun sowohl unsere Hauptdomain, als auch die einzelnen Aliasse, mit denen unser Zertifikat verwendet werden soll, eintragen. Meine Hauptdomain (ich habe eine FritzBox) ist dabei „fritz.box“. Meinen iobroker erreiche ich im Netzwerk unter „iobrokertest.fritz.box“. Außerden möchte ich das Zertifikat auch für die Weboberfläche meiner virtuellen DiskStation nutzen und füge daher ebenfalls den Alias „vm-nas.fritz.box“ hinzu.

Mit einem Klick auf „Übernehmen“ ist die Erstellung der Zertifikate abgeschlossen.

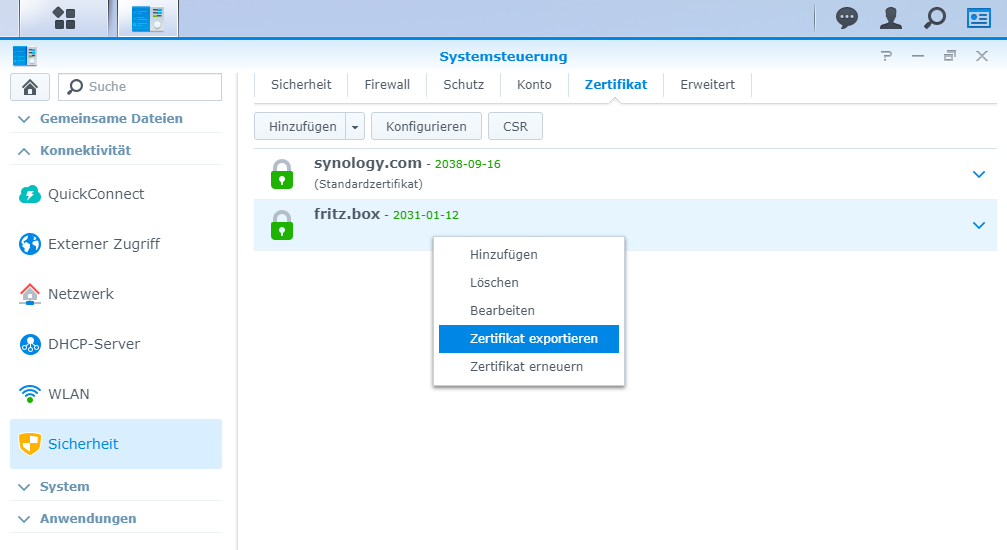

Für die nächsten Schritte müssen wir das Zertifikat herunterladen. Dies lässt sich bewerkstelligen indem man in der Übersicht der Zertifikate z.B. einen Rechtsklick auf das neue Zertifikat macht und den Menüpunkt „Zertifikat exportieren“ auswählt. Zum Download erhält man dann eine zip-Datei die alle relevanten Zertifikatsdateien enthält.

Zertifikat im ioBroker einspielen

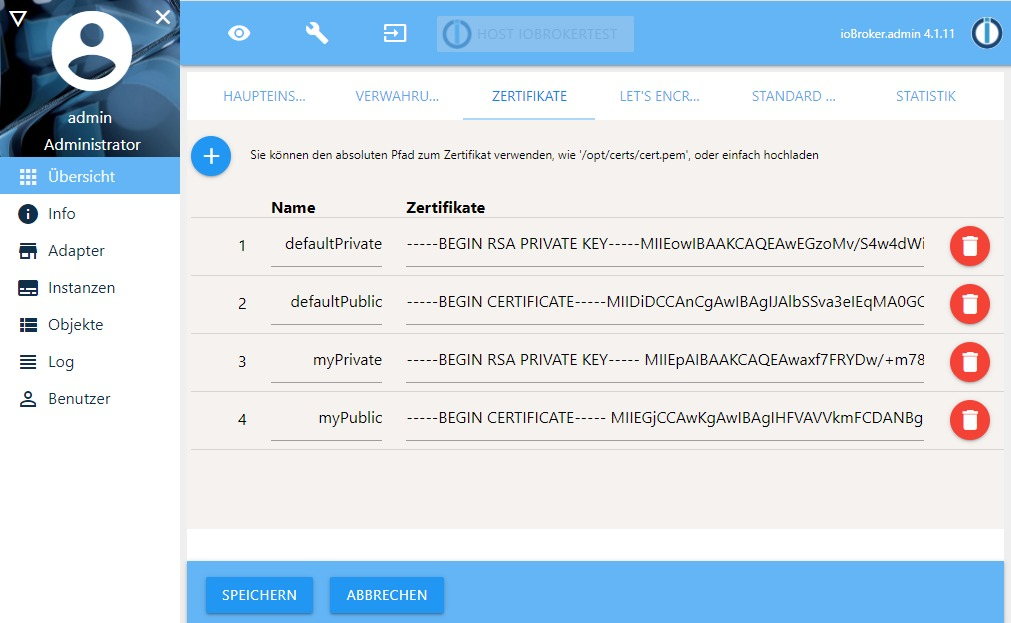

Nachdem wir unsere Zertifikatsdateien auf dem PC abgelegt haben, wechseln wir zurück in den ioBroker Admin. Hier können wir nun in den allgemeinen Einstellungen des ioBroker, welche wir über einen Klick auf das Schraubenschlüsselsymbol in der Kopfzeile erreichen, in der Registerkarte „Zertifikate“ unser selbst erstelltes Zertifikat hinzufügen.

Dazu öffnen wir die Datei „privkey.pem“ aus der Zip-Datei die wir beim Zertifikatsexport erhalten haben in einem Texteditor und kopieren den Inhalt im ioBroker Admin in eine neue Zertifikatsdefinition, die wir über das große Pluszeichenerstellt haben.

Das Ganze wiederholen wir mit der Datei „cert.pem“. Die Namen der Zertifikatsdefinitionen sind dabei frei wählbar.

Nachdem wir die Einstellungen gespeichert haben müssen wir unser Zertifikat noch als Standard für den ioBroker Admin einstellen. Dies geschieht über die Einstellungen des Admin Adapters in dem wir ja bereits die „Authentifikation“ und die „Verschlüsselung“ aktiviert haben.

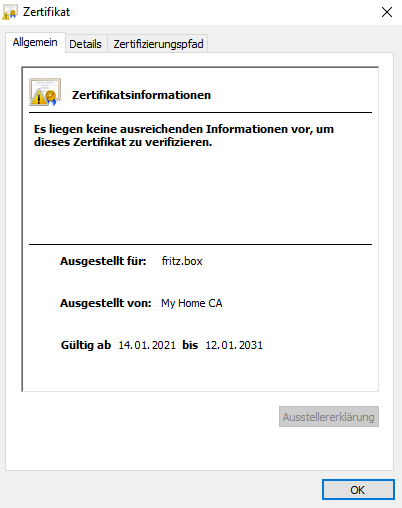

Nach dem „Speichern und Schließen“ der Einstellungen startet der Admin Adapter wieder durch. Nach einem Reload der Website erscheint wieder die bekannte Hinweismeldung zum ungültigen Zertifikat. Durch einen Klick auf die Worte „Nicht sicher“ in der Adresszeile des Google Chrome können wir uns mit einem weiteren Klick auf „Zertifikat“ selbiges einmal ansehen. Hier sollte nun unter „Ausgestellt von:“ auch der Name unserer Zertifizierungsstelle auftauchen.

Hinweis

Das eingespielte Zertifikat kann natürlich innerhalb des ioBroker nicht nur für den Admin verwendet werden. Auch andere Adapter können es für ihre Weboberflächen verwenden.

Hinweismeldung auf ungültiges Zertifikat loswerden

Nun haben wir es ja schon weit geschafft, aber eine Sache stört immer noch. Das Zertifikat wird von unserem Browser nicht als gültig anerkannt, da es ja nicht von einer offiziellen Zertifizierungsstelle signiert worden ist.

Was wir allerdings tun können ist, dass wir dem Browser selbst mitteilen, dass unserer Zertifizierungsstelle „My Home CA“ vertrauenswürdige Zertifikate ausstellt.

Alles was wir dazu tun müssen, ist das „syno-ca-cert.pem“, das Root Zertifikat unserer Zertifizierungsstelle, aus unserer heruntergeladenen Zip-Datei auf unserem PC zu installieren. Dazu gibt es mehrere Wege.

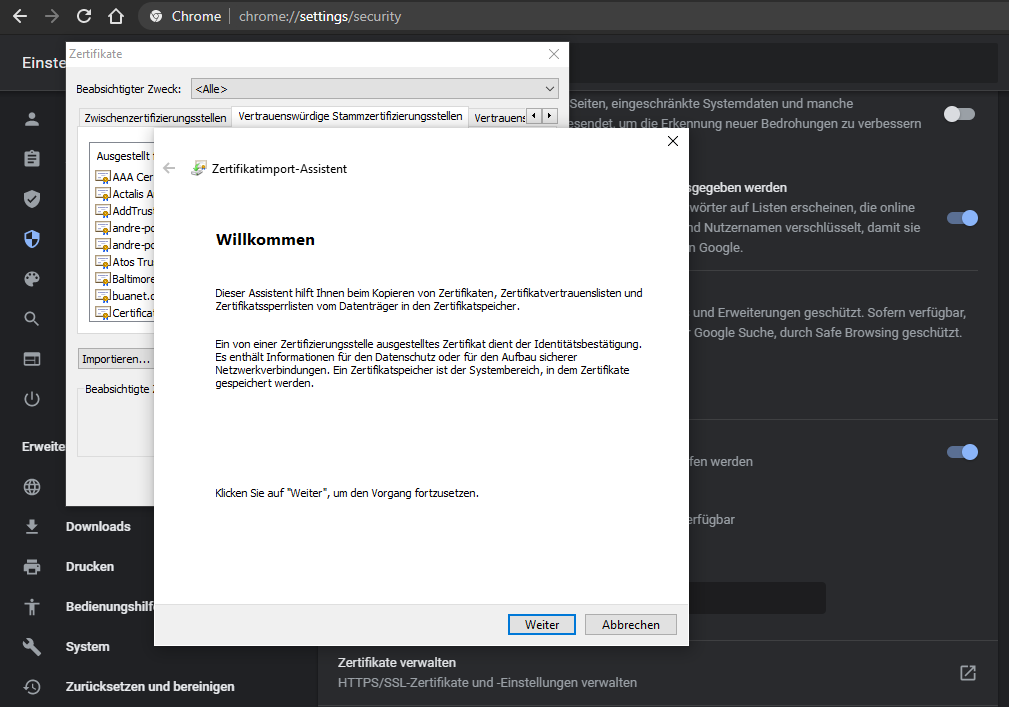

Ich mache es hier einmal über die Einstellungen des Google Chrome. Unter „Datenschutz und Sicherheit“ > „Sicherheit“ findet Ihr einen Punkt „Zertifikate verwalten“. In dem sich öffnenden Fenster findet ihr auf der Registerkarte „Vertrauenswürdige Stammzertifizierungsstellen“ eine Schaltfläche zum „Importieren…“

Über den sich öffnenden Wizard lässt sich das Zertifikat der CA komfortabel importieren. Wählt dazu einfach in den weiteren Schritten die Datei „syno-ca-cert.pem“ aus der Zip-Datei aus, akzeptiert den Zertifikatsspeicher „Vertrauenswürdige Stammzertifizierungsstellen“ und bestätigt die sich öffnenden Sicherheitswarnung mit „Ja“. Das Zertifikat sollte nun in der Liste auftauchen.

Startet ihr nun euren Browser einmal neu, wird beim Aufruf des Admins eurer Zertifikat als gültig erkannt und die Fehlermeldung ist Geschichte.

Hinweis

Natürlich wird das Zertifikat jetzt nur auf dem Client als gültig erkannt, auf dem unsere selbst erstellte CA entsprechend als „vertrauenswürdig“ eingestuft wurde.

Werden weitere PCs, Tablets oder Smartphones verwendet muss die CA (bzw. deren Root Zertifikat) selbstverständlich auch dort installiert werden.

Das solle es zu diesem Thema erst einmal gewesen sein. Bei Fragen und Anregungen nutzt gerne die Kommentare oder kontaktiert mich über einen der öffentlichen Kanäle wie z.B. über das ioBroker Forum oder den ioBroker Discord Channel.

Grundsätzlich biete ich keinen persönlichen Support per Messenger bzw. E-Mail an. Fragen sollten meiner Meinung nach immer öffentlich gestellt und beantwortet werden, damit auch andere User mit der selben Frage Zugriff auf die Antworten bekommen.

MfG,

André

Änderungshistorie

2021-01-14 Erste Veröffentlichung.

Hallo André, wie immer alles bestens beschrieben. Danke dafür.

Aber ich habe trotzdem eine Fage zum aktivieren von SSL und der Authentifizierung. Gab es da nicht immer Probleme beim Update (Admin; Node.js; js-controller usw.), wenn dies aktiviert war? Ich meine mich erinnern zukönnen, dass ich das mal im ioBroker-Forum gelesen habe. Kannst Du Bitte dazu etwas an Aufklärung geben?

Beste Grüße

Matze

Hallo Matze,

bei mir laufen SSL und Authentifizierung gefühlt schon ewig nach dem beschriebenen Schema. Bisher hatte ich keinerlei Probleme bei Updates vom Admin oder dem js-controller. Das Admin Update mache ich grundsätzlich über die Weboberfläche, den js-controller natürlich über die Kommandozeile. Von Problemen bei der Verwendung von SSL und Authentifizierung höre ich gerade zum ersten Mal.

MfG,

André

Hallo André,

vielen Dank für Deine Antwort. Ich kann nur sagen, dass ich dies bei meinen Recherchen über ioBroker im Forum gelesen habe. Aber das ist nun auch schon wieder eine gefühlte Eweigkeit her 😉 .

Jedenfalls Danke für das Beantworten der Frage du, hast mir damit schon geholfen.

Viele Grüße

Matze

Wow! Toller Beitrag. Danke.

Alle Schritte haben soweit gut funktioniert.

Leider kann ich mein ioBroker aktuell aber nur über direkt über die IP-Adresse ansprechen. Irgendwie läuft die DNS Auflösung in meinem Setup (Synology als Domain-Controller, piHole als DNS Server, Fritzbox als Standard Gateway) noch nicht ganz rund.

Ich habe bei der Zertifikatserstellung deshalb auch direkt die IP-Adresse unter „Betreff Alternativer Name“ hinzugefügt.

Beim Aufruf der entsprechenden IP-Adresse wird die Verbindung von Chrome nun allerdings weiterhin als „nicht sicher“ eingestuft. Der Server (hier wird die IP-Adresse von ioBroker genannt) kann wohl nicht beweisen, dass er der ist der er vorgibt zu sein. Die genaue Meldung lautet:

„Dieser Server konnte nicht beweisen, dass er ist. Sein Sicherheitszertifikat stammt von . Mögliche Gründe sind eine fehlerhafte Konfiguration oder ein Angreifer, der Ihre Verbindung abfängt.“

Ist es aus Deiner Sicht überhaupt möglich eine IP-Adresse als „Alternativen Namen“ zu hinterlegen? Oder liegt der Fehler ggf. doch an einer ganz anderen Stelle?

Viele Grüße,

Jonathan

Hallo Jonathan,

ob eine IP Adresse im Zertifikat funktioniert kann ich dir nicht mit Sicherheit sagen, macht aber aus meiner Sicht auch wenig Sinn. Denke mal dass auch der Google Chrome was dagegen haben könnte. Aber mal anders gefragt: Du hast einen Pi Hole als DNS? Dann kannst du doch alles auflösen was du willst. Schau mal unter „Local DNS“ > „DNS Records“. Da kannst du auch manuell die Namensauflösung „manipulieren“.

MfG,

André

Hi André,

danke für diesen genialen Tipp. Hätte nicht gedacht, dass es so einfach ist. Hab im Pi Hole einen entsprechenden Eintrag gemacht. Der ioBroker ist nun mit lokalem Zertifikat ohne Fehlermeldung erreichbar. Perfekt! Hab Dir gerade ein Bierchen (wahlweise Kaffee) über Deinen unaufälligen Link ausgegeben 🙂

Viele Grüße aus München,

Jonathan

Hallo Jonathan,

vielen lieben Dank dafür! Manchmal ist es eben doch einfacher als gedacht. 🙂

MfG,

André

Hallo André,

leider ist mir nun noch aufgefallen, dass VIS bei mir über diesen Weg (selbe Adresse anderer Port) nicht mehr lädt:

Starte ich den VIS-Editor (…/vis/edit.html) aus ioBroker sehe ich den „Startscreen“ mit der Meldung „connecting to server…“ und einer rot umrahmten Fehlermeldung oben rechts „no connection“. Weiterhin passiert nichts.

Gehe ich direkt über den DNS-Eintrag auf den VIS-Port https:// :8082 bekomme ich einen Screen bei dem ich auf die „VIS Runtime“ klicken kann. Nun wird wieder versucht eine Connection aufzubauen (drehendes Logo mit Countdown). Hier passiert aber sonst auch nichts weiter.

Um diesen „State“ zu erreichen habe ich in den Einstellungen des für Port 8082 zuständigen Web-Adapters https aktiviert und analog zu Deinem Tutorial die eigenen Zertifikate hinterlegt. Weiterhin habe ich eine socketio-Instanz installiert und dort ebenfalls https aktiviert und die Zertifikate hinterlegt. In den Einstellungen des Web-Adapters habe ich anschließend entsprechend socketio ausgewählt. Ändere ich diese Auswahl auf „integriert“ oder „keins“ bleibt es ebenfalls bei dem oben beschriebenen Verhalten.

Wähle ich im Web-Adapter unter Extra die Option „Status- und Socket-Information deaktivieren“, bekomme ich nach „connecting to server…“ noch die Meldung „Loading values“. Dann passiert allerdings auch nicht weiter 🙁

Hast Du hier evtl. nochmal eine smarte Idee? 🙂

Merci und viele Grüße,

Jonathan

P.S. hier noch ein kurzer Auszug aus dem Log, wenn ich veruche den VIS-Editor aus ioBroker zu starten:

host.iobroker 2021-02-03 14:57:30.375 info instance system.adapter.vis.0 terminated while should be started once

vis.0 2021-02-03 14:57:29.633 info (12245) Terminated (NO_ERROR): Without reason

vis.0 2021-02-03 14:57:28.949 info (12245) vis license is OK.

vis.0 2021-02-03 14:57:28.698 info (12245) starting. Version 1.3.4 in /opt/iobroker/node_modules/iobroker.vis, node: v12.20.0, js-controller: 3.1.6

vis.0 2021-02-03 14:57:28.575 debug (12245) statesDB connected

vis.0 2021-02-03 14:57:28.574 debug (12245) States connected to redis: 127.0.0.1:9000

vis.0 2021-02-03 14:57:28.563 debug (12245) States create System PubSub Client

vis.0 2021-02-03 14:57:28.559 debug (12245) States create User PubSub Client

vis.0 2021-02-03 14:57:28.552 debug (12245) Redis States: Use Redis connection: 127.0.0.1:9000

vis.0 2021-02-03 14:57:28.549 debug (12245) objectDB connected

vis.0 2021-02-03 14:57:28.542 debug (12245) Objects connected to redis: 127.0.0.1:9001

vis.0 2021-02-03 14:57:28.520 debug (12245) Objects client initialize lua scripts

vis.0 2021-02-03 14:57:28.518 debug (12245) Objects create User PubSub Client

vis.0 2021-02-03 14:57:28.517 debug (12245) Objects create System PubSub Client

vis.0 2021-02-03 14:57:28.513 debug (12245) Objects client ready … initialize now

vis.0 2021-02-03 14:57:28.409 debug (12245) Redis Objects: Use Redis connection: 127.0.0.1:9001

Hallo Jonathan,

leider habe ich dazu keine richtige Idee. Kann mir aber nicht vorstellen, dass es am DNS Namen oder dem Zertifikat liegt. Funktioniert denn alles wenn du den Web Adapter ohne Verschlüsselung laufen lässt? Wie verhält es sich wenn du über die IP-Adresse zu greifst? Alles ein bisschen seltsam. Hast du mal im ioBroker Forum geschaut ob da ähnliche Fehlerbilder mit Vis zu finden sind? Könntest mal den Vis Adapter auf Debug stellen und schauen ob dann was im Log steht. Sorry.

MfG,

André

Hi André,

ja, ohne das Zertifikat (http oder via IP) gehts. Dann ist aber natürlich wieder alles ungeschützt.

Das Log, hatte ich oben gepostet, finde es aber wenig aufschlussreich. Außer den Terminated without reason Eintrag (14:57:29.633) wirkt ja alles recht normal.

Über Google hatte ich bisher nur einen Beitrag gefunden. Dort ging es irgendwie darum, dass die Hintergrund-Services durch das SSL ggf gestört werden können. Liefer den Link später nach.

Hab deshalb den Webservice und Soketio entsprechend mit dem Zertifikat ausgestattet. Leider aber erfolglos.

D.h. aber, dass Du keine Probleme mit VIS hast, oder?

Viele Grüße,

Jonathan

Hallo Jonathan,

ja, ich habe keine Probleme mit vis. Was mir noch eingefallen ist. Hast du mal versucht vis im Incognito Fenster auf zu rufen? Hatte irgendwann mal Probleme mit dem Cache. Das könnte man damit ausschließen.

Ansonsten könntest du nochmal schauen auf welche IP dein Web Adapter gebunden ist (in den Einstellungen des Web). Falls es noch nicht ist, stell es mal auf die IP über die dein ioBroker im Netzwerk erreichbar ist.

Dann gehen mir aber so langsam die Ideen aus. Vielleicht findest du im ioBroker Forum noch was. Oder stellst die Frage mal dort.

MfG,

André

Hi André,

danke für den Hinweis. Leider ändert es aber bei mir nichts: Aufruf funktioniert mit IP-Adresse, sobald der Domain Name verwendet wird, kann scheinbar keine Connection zum VIS Server hergestellt werden.

Hab zu dem Connection Problem zwar etwas im ioBroker Forum gefunden. Das Problem hatte hier in der Vergangenheit aber wohl nichts mit der Art des Aufrufs (via IP vs. via Domian Name) zu tun.

Hab meine Situation dort nochmal beschrieben (https://forum.iobroker.net/topic/20027/vis-zeigt-nur-no-connection-oder-an/29) und hoffe, dass noch jemand eine Idee hat.

Falls ich eine Lösung finde, werde ich ein Update posten. Andernfalls muss ich wohl doch ohne Zertifikat und mit der nervigen Fehlermeldung weiter leben 🙁

Danke Dir auf jeden Fall für Deinen Support!

Viele Grüße,

Jonathan